Clawdbot: 'AI có tay' dễ làm lộ tin nhắn riêng tư và thông tin đăng nhập

Clawdbot là trợ lý AI (trí tuệ nhân tạo) chạy trực tiếp trên máy người dùng, do nhà phát triển kiêm doanh nhân Peter Steinberger xây dựng. Được thiết kế để chạy trực tiếp trên máy của người dùng hoặc trên máy chủ riêng, Clawdbot bắt đầu gây sốt từ cuối năm 2025 và đầu 2026 trong làn sóng bùng nổ của các tác tử AI, tức AI không chỉ trả lời câu hỏi mà còn có khả năng thực hiện hành động thật.

Nói một cách dễ hiểu, Clawdbot thường được mô tả là một “AI có tay”, không chỉ trò chuyện như ChatGPT hay Claude, mà còn có thể trực tiếp thao tác trên hệ thống, ứng dụng và quy trình làm việc của người dùng, gần giống như một trợ lý ảo toàn thời gian.

Clawdbot có thể làm gì?

Khác với chatbot AI truyền thống chủ yếu trả lời bằng văn bản, Clawdbot được thiết kế để hoạt động như một trung tâm điều phối công việc. Công cụ này có thể chạy liên tục 24/7 trên máy tính cá nhân chạy Windows, MacOS, Linux hoặc máy chủ riêng, cho phép người dùng duy trì một trợ lý AI luôn sẵn sàng xử lý tác vụ.

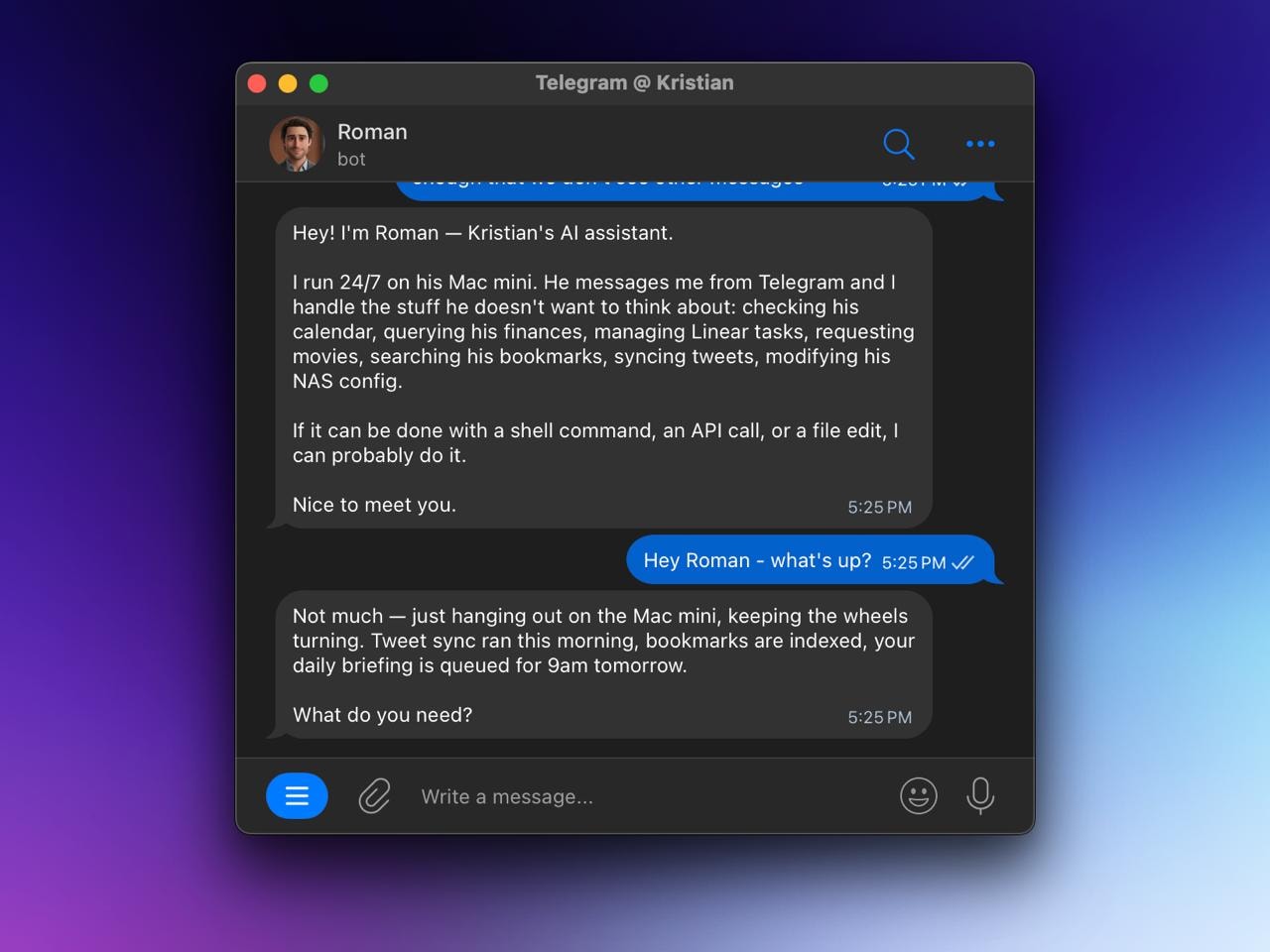

Clawdbot có khả năng kết nối với nhiều nền tảng nhắn tin và giao tiếp phổ biến như WhatsApp, Telegram, Discord, Slack, Signal, iMessage và một số dịch vụ khác. Nhờ đó, người dùng có thể tương tác với AI ngay trong các ứng dụng quen thuộc, thay vì phải mở một giao diện web riêng.

Dùng Clawdbot trên Telegram của máy Mac - Ảnh: Internet

Ngoài việc trả lời tin nhắn, Clawdbot còn có thể chủ động gửi thông báo, nhắc việc, báo cáo trạng thái công việc hoặc phản hồi tự động theo các quy tắc đã thiết lập trước. Ở mức nâng cao hơn, Clawdbot có thể thực hiện các hành động thật trên hệ thống, gồm quản lý file, chạy lệnh hệ điều hành, tự động hóa quy trình làm việc, gọi API (giao diện lập trình ứng dụng) của các dịch vụ bên ngoài, điều khiển trình duyệt, cũng như hỗ trợ các tác vụ DevOps và quản trị hệ thống.

DevOps là một mô hình và văn hóa làm việc trong lĩnh vực công nghệ thông tin, kết hợp chặt chẽ giữa phát triển phần mềm (development) và vận hành hệ thống (operation), nhằm rút ngắn thời gian đưa phần mềm từ lúc viết mã đến khi triển khai và vận hành thực tế, đồng thời nâng cao độ ổn định và chất lượng hệ thống. Nói đơn giản, DevOps không phải là công việc hay công cụ cụ thể mà là cách tổ chức và phối hợp con người, quy trình và công nghệ để làm cho việc phát triển, vận hành phần mềm diễn ra nhanh hơn, linh hoạt hơn và ít lỗi hơn.

Một điểm quan trọng là Clawdbot lưu trữ dữ liệu, ngữ cảnh và lịch sử làm việc chủ yếu trên máy người dùng, thay vì mặc định gửi toàn bộ dữ liệu lên các máy chủ đám mây của bên thứ ba. Điều này khiến nhiều người coi Clawdbot như “trợ lý AI riêng”, gắn chặt với hệ thống cá nhân hoặc doanh nghiệp.

Điểm khác biệt lớn nhất

Điểm khiến Clawdbot được chú ý rộng rãi là triết lý local-first, ưu tiên chạy và lưu trữ dữ liệu tại chỗ. Theo cách tiếp cận này, dữ liệu của người dùng nằm trên máy của chính họ, giúp tăng khả năng kiểm soát và về lý thuyết sẽ cải thiện quyền riêng tư so với các dịch vụ AI hoàn toàn dựa trên đám mây.

Người dùng có toàn quyền kiểm soát hệ thống, từ quyền truy cập, cấu hình bảo mật, cho đến việc lựa chọn mô hình AI. Clawdbot có thể tích hợp với các mô hình AI đám mây như GPT hoặc Claude, nhưng cũng có thể chạy với mô hình AI cục bộ thông qua nền tảng như Ollama. Từ đó, người dùng có thể cân bằng giữa hiệu năng, chi phí, quyền riêng tư và mức độ phụ thuộc vào các nhà cung cấp mô hình AI.

Chính vì khả năng “vừa suy nghĩ, vừa hành động” này, cộng đồng công nghệ gọi Clawdbot là “AI có tay”, ám chỉ AI không chỉ trả lời câu hỏi mà còn thực sự có thể thao tác, giống trợ lý kỹ thuật số có khả năng làm việc thay con người.

Ai thường sử dụng Clawdbot?

Clawdbot chủ yếu thu hút nhóm người dùng kỹ thuật và nâng cao, gồm lập trình viên, kỹ sư DevOps, quản trị hệ thống và những người thường xuyên làm việc với tự động hóa. Ngoài ra, trợ lý AI này còn hấp dẫn với những người thích điều khiển công việc thông qua chat, chẳng hạn gửi lệnh, yêu cầu xử lý tác vụ hoặc nhận báo cáo ngay trong các ứng dụng nhắn tin.

Không những thế, Clawdbot được quan tâm bởi những người đặc biệt chú trọng đến quyền riêng tư và không muốn phụ thuộc hoàn toàn vào các dịch vụ SaaS (phần mềm dưới dạng dịch vụ) đám mây. Với nhóm người thích tự mày mò và người dùng ở mức độ nâng cao, Clawdbot được xem như một nền tảng để xây dựng trợ lý AI riêng, được tùy biến sâu theo nhu cầu cá nhân hoặc doanh nghiệp nhỏ.

Rủi ro

Do Clawdbot có quyền truy cập rất sâu vào hệ thống và các tài khoản nhắn tin, việc cài đặt và vận hành an toàn đòi hỏi người dùng phải có kiến thức kỹ thuật nhất định. Nếu cấu hình sai, đặc biệt là khi để lộ dịch vụ ra internet công cộng, Clawdbot có thể trở thành một điểm yếu bảo mật nghiêm trọng.

Trong cộng đồng cũng tồn tại nhiều tranh luận về rủi ro của mô hình “AI có tay”. Khi AI có quyền chạy lệnh và truy cập dữ liệu, bất kỳ lỗi cấu hình, lỗ hổng phần mềm hoặc hành vi lừa AI nào cũng có thể dẫn đến hậu quả lớn hơn nhiều so với chatbot thông thường. Một số cách kết nối không chính thức, chẳng hạn với WhatsApp, có thể không được nền tảng cho phép và vi phạm điều khoản sử dụng.

Clawdbot gây ra những lo ngại ngày càng gia tăng về bảo mật

Chuyên gia cảnh báo Clawdbot có thể làm lộ tin nhắn riêng tư và thông tin đăng nhập

Mới đây, giới chuyên gia an ninh mạng đã liên tục cảnh báo rằng Clawdbot có thể vô tình làm lộ dữ liệu nhạy cảm của người dùng, gồm tin nhắn riêng tư, API key và thậm chí là quyền truy cập hệ thống.

API key là chuỗi ký tự bí mật do một dịch vụ trực tuyến cấp cho bạn, dùng như “chìa khóa” để xác thực khi một phần mềm hoặc ứng dụng muốn kết nối và sử dụng dịch vụ đó.

Theo các nhà nghiên cứu bảo mật, hàng trăm máy chủ Clawdbot trên internet đã bị cấu hình sai, khiến các thông tin nội bộ vốn chỉ dành cho chủ sở hữu lại bị công khai và có thể bị truy cập bởi bất kỳ ai.

Lỗi cấu hình khiến “cửa mở toang”

Không giống các chatbot thông thường chỉ trả lời bằng văn bản, Clawdbot được thiết kế như tác tử AI có thể thực hiện hành động thật, chẳng hạn kết nối với các nền tảng nhắn tin, chạy lệnh trên hệ thống, quản lý file và tự động hóa các quy trình công việc.

Chính mức độ quyền hạn sâu này khiến Clawdbot trở nên đặc biệt hữu ích với lập trình viên và người dùng nâng cao, nhưng đồng thời cũng làm gia tăng đáng kể rủi ro bảo mật nếu hệ thống bị cấu hình không đúng cách.

Công ty bảo mật blockchain SlowMist cho biết đã phát hiện hiện tượng cổng kết nối của Clawdbot bị phơi ra internet. Điều này khiến “hàng trăm API key và nhật ký trò chuyện riêng tư rơi vào tình trạng nguy hiểm”.

Nhà nghiên cứu bảo mật Jamieson O'Reilly, người sáng lập hãng an ninh mạng Dvuln, là người đầu tiên công bố chi tiết vụ việc. Ông cho biết lỗ hổng xuất phát từ cách Clawdbot xử lý reverse proxy.

Trong nhiều trường hợp, khi người dùng đặt Clawdbot phía sau các proxy như Nginx, Caddy hoặc Cloudflare Tunnel nhưng không cấu hình đúng, hệ thống có thể nhầm lẫn rằng mọi truy cập đều đến từ máy nội bộ (localhost). Kết quả là cơ chế xác thực bị bỏ qua, khiến bảng điều khiển quản trị Clawdbot (Clawdbot Control) bị mở công khai.

Reverse proxy là máy chủ trung gian đứng phía trước các máy chủ thật, nhận yêu cầu từ internet rồi chuyển tiếp (proxy) các yêu cầu đó vào hệ thống bên trong, sau đó trả kết quả ngược lại cho người dùng.

Dễ dàng tìm thấy bằng công cụ quét internet

Theo Jamieson O'Reilly, bằng cách sử dụng các công cụ quét internet như Shodan, ông có thể dễ dàng tìm thấy nhiều máy chủ Clawdbot bị lộ chỉ trong vài giây, đơn giản bằng cách tìm kiếm cụm từ Clawdbot Control trong mã HTML.

“Tôi nhận lại hàng trăm kết quả từ nhiều công cụ khác nhau”, Jamieson O'Reilly nói, đồng thời nhấn mạnh rằng số lượng hệ thống bị lộ có thể còn lớn hơn do không phải tất cả đều được các công cụ quét lập chỉ mục.

Khi truy cập được vào giao diện quản trị, kẻ tấn công có thể xem và tải về hàng loạt dữ liệu nhạy cảm, gồm:

- API key của OpenAI, Anthropic và các dịch vụ AI khác.

- Bot token của Telegram hoặc các nền tảng nhắn tin khác.

Bot token là một chuỗi bí mật mà Telegram hoặc nền tảng nhắn tin khác cấp cho một bot, dùng để xác thực bot đó với hệ thống. Có thể hiểu bot token giống như mật khẩu của bot. Ai có bot token thì có thể điều khiển bot đó, như gửi tin nhắn, đọc nội dung (trong phạm vi bot được phép), thay đổi hành vi của bot, thậm chí chiếm quyền kiểm soát bot.

Trong bối cảnh Clawdbot, nếu bot token bị lộ, kẻ xấu có thể giả mạo bot của bạn để gửi tin nhắn, lừa đảo người khác hoặc thu thập thông tin.

- OAuth secret và signing key.

OAuth secret là một khóa bí mật dùng trong cơ chế đăng nhập và cấp quyền bằng OAuth, ví dụ “Đăng nhập bằng Google”, “Đăng nhập bằng Facebook”, “Kết nối với Slack”... OAuth secret được dùng cùng với OAuth client ID để chứng minh rằng ứng dụng đó là ứng dụng hợp lệ. Nếu OAuth secret bị lộ, kẻ tấn công có thể giả mạo ứng dụng của bạn để xin quyền truy cập dữ liệu người dùng hoặc dịch vụ bên thứ ba.

Signing key (khóa ký) là một khóa mật dùng để ký số dữ liệu, token hoặc thông điệp, nhằm chứng minh rằng dữ liệu đó thực sự được tạo ra bởi hệ thống hợp lệ và chưa bị chỉnh sửa. Nếu signing key bị lộ, kẻ tấn công có thể tự tạo ra token hoặc thông điệp “hợp lệ giả”, từ đó vượt qua cơ chế xác thực.

- Toàn bộ lịch sử hội thoại trên nhiều nền tảng.

- Khả năng gửi tin nhắn thay mặt người dùng.

- Quyền thực thi lệnh trên hệ thống.

Điều đó không chỉ gây rủi ro về quyền riêng tư mà còn có thể dẫn đến thiệt hại tài chính nếu API key bị lợi dụng để tạo lưu lượng sử dụng trái phép, khiến chủ tài khoản phải gánh chi phí.

Nguy cơ bị chiếm quyền hệ thống và đánh cắp khóa riêng

Vấn đề trở nên nghiêm trọng hơn khi Clawdbot có quyền truy cập sâu vào hệ điều hành. Khác với chatbot dựa trên đám mây, Clawdbot có thể đọc và ghi file, chạy script (cho máy tự chạy chương trình nhỏ để làm việc tự động), thực thi lệnh shell (cho máy tính chạy trực tiếp các lệnh trong môi trường dòng lệnh trên Windows, macOS hoặc Linux) và điều khiển trình duyệt trên máy của người dùng.

Matvey Kukuy, Giám đốc điều hành Archestra AI, cho biết ông đã thử nghiệm một kịch bản khai thác nâng cao bằng cách gửi email chứa nội dung đánh lừa AI cho Clawdbot, yêu cầu trợ lý AI này đọc nội dung và trích xuất một khóa riêng từ máy bị khai thác. Theo ông, quá trình này chỉ mất khoảng 5 phút.

Điều này cho thấy trong kịch bản xấu nhất, Clawdbot có thể bị lợi dụng để trích xuất khóa riêng của ví tiền mã hóa, đọc file nhạy cảm trên máy, cài đặt mã độc hoặc backdoor, thực hiện các hành vi như thể kẻ tấn công là chính chủ máy.

Về bản chất, nếu bảng điều khiển Clawdbot bị lộ, kẻ xấu có thể có được mức quyền tương đương với người dùng hợp pháp, biến trợ lý AI này thành một “kẻ nội gián” bên trong hệ thống.

Archestra AI là hãng công nghệ tập trung vào xây dựng các hệ thống AI có khả năng tự động thực hiện tác vụ, đặc biệt trong môi trường doanh nghiệp, dữ liệu và hạ tầng số.

Nhà phát triển và giới bảo mật cảnh báo rủi ro

Ngay trong phần FAQ, Clawdbot cũng thừa nhận rủi ro khi vận hành một tác tử AI có quyền truy cập shell và không có cấu hình nào là an toàn tuyệt đối.

Tài liệu này cũng nêu rõ rằng các tác nhân độc hại có thể cố gắng lừa AI thực hiện hành vi xấu, dùng kỹ thuật xã hội để tiếp cận dữ liệu hoặc dò quét chi tiết hạ tầng.

Hãng SlowMist khuyến nghị người dùng phải áp dụng các biện pháp bảo mật nghiêm ngặt, gồm danh sách IP được phép, hạn chế truy cập từ internet công cộng và rà soát kỹ cấu hình reverse proxy.

Bài học lớn từ làn sóng tác tử AI

Vụ việc Clawdbot phản ánh một vấn đề lớn hơn trong xu hướng tác tử AI đang nổi lên: Khi AI không chỉ “nói chuyện” mà còn có “tay chân” để thao tác hệ thống thì mỗi lỗi cấu hình có thể dẫn đến hậu quả nghiêm trọng hơn nhiều so với chatbot truyền thống.

Các chuyên gia cảnh báo rằng người dùng phổ thông không nên triển khai các tác tử AI có quyền hệ thống nếu không sở hữu kiến thức đầy đủ về bảo mật. Trong khi đó, các nhà phát triển cần cải thiện cấu hình mặc định và cơ chế xác thực, để tránh tình trạng “cửa mở toang” như đã xảy ra với Clawdbot.

Nhà nghiên cứu bảo mật Jamieson O'Reilly ví von: “Người quản gia rất thông minh. Chỉ cần đảm bảo anh ta nhớ khóa cửa”.

Sơn Vân

Nguồn Một Thế Giới : https://1thegioi.vn/clawdbot-ai-co-tay-de-lam-lo-tin-nhan-rieng-tu-va-thong-tin-dang-nhap-245310.html

Tin khác

Rủi ro từ trợ lý AI 'biết tuốt' Moltbot

2 giờ trước

Ai cũng có thể mắc lừa vì kiểu tấn công này

một giờ trước

Thử nghiệm thành công giải pháp xác thực mạng 'không OTP'

4 giờ trước

Không để mạng xã hội đứng ngoài pháp luật

2 giờ trước

Cách tích hợp GPLX mẫu mới vào ứng dụng VNeID năm 2026

4 giờ trước

Apple chỉ mất 3 ngày để trả 1 tỷ USD tiền phạt

một giờ trước