Hacker thích nhất kiểu mật khẩu dùng chung cho nhiều tài khoản

Credential stuffing là gì?

Credential stuffing (nhồi nhét thông tin đăng nhập) là một loại hình tấn công mạng, trong đó kẻ tấn công sử dụng các bộ thông tin xác thực gồm tên đăng nhập và mật khẩu bị đánh cắp từ các vụ rò rỉ dữ liệu trước đó để tự động thử đăng nhập vào nhiều dịch vụ trực tuyến khác nhau. Thay vì việc dành thời gian để đoán mật khẩu từng lần, hacker tận dụng dữ liệu có sẵn nhằm khai thác triệt để những tài khoản có mật khẩu trùng lặp với nhau.

.jpg)

Credential stuffing - hình thức tấn công mạng ngày càng trở nên phổ biến liên quan tới mật khẩu - Ảnh: Internet

Nguyên nhân quan trọng khiến credential stuffing ngày càng hoành hành chính là thói quen sử dụng một mật khẩu cho nhiều tài khoản của người dùng, từ email, mạng xã hội cho đến các dịch vụ tài chính và mua sắm trực tuyến. Khi một tài khoản bị rò rỉ, hacker không chỉ lấy tài khoản đó mà còn thử lấy cả những tài khoản còn lại trên những nền tảng khác bằng cùng bộ đăng nhập.

Tại sao credential stuffing lại đáng sợ?

Credential stuffing là phương thức tấn công mạng ngày càng trở nên phổ biến và nguy hiểm bởi sự kết hợp giữa quy mô tấn công lớn, tính tự động hóa cao và khả năng vượt qua nhiều tầng bảo mật truyền thống. Điều đầu tiên khiến credential stuffing đáng lo ngại chính là khối lượng dữ liệu đăng nhập bị rò rỉ trên mạng internet ngày càng tăng chóng mặt. Theo một báo cáo mới nhất, đã có hơn 16 tỉ mật khẩu và thông tin đăng nhập bị phát tán công khai hoặc rao bán, đây là kho dữ liệu khổng lồ mà các hacker có thể khai thác để thử nghiệm đăng nhập tự động trên hàng triệu nền tảng khác nhau. Việc số liệu rò rỉ liên tục được cập nhật cũng đồng nghĩa với việc mối nguy hiểm trở nên thường trực và khó tránh khỏi với tất cả người dùng internet.

Nỗi lo thứ hai bắt nguồn từ cơ chế hoạt động của credential stuffing. Các cuộc tấn công thường được thực hiện bằng các botnet - mạng lưới máy tính tự động thử đăng nhập với tốc độ cực nhanh, giả mạo địa chỉ IP để tránh bị phát hiện và chặn bởi hệ thống bảo mật thông thường. Chính sự tinh vi của các công cụ này khiến cho việc theo dõi, phát hiện và ngăn chặn cuộc tấn công trở nên khó khăn hơn bao giờ hết. Hacker có thể xâm nhập và chiếm quyền kiểm soát tài khoản mà không gây ra tín hiệu đáng ngờ, điều này đặt ra nhiều thách thức cho hệ thống bảo mật của các tổ chức hay nhà cung cấp dịch vụ.

Thứ ba, chi phí cho một cuộc tấn công credential stuffing lại rất thấp so với những thiệt hại có thể gây ra. Chỉ với vài chục đô la Mỹ, kẻ tấn công đã có thể mua dữ liệu đăng nhập bị rò rỉ và sử dụng các công cụ tự động để tiến hành hàng loạt các lần thử đăng nhập vào tài khoản của người dùng trên nhiều dịch vụ khác nhau. Sự rẻ tiền này khiến credential stuffing trở thành một hình thức tấn công mạng hấp dẫn và bùng nổ nhanh chóng trong cộng đồng hacker.

Ngoài ra, hậu quả mà credential stuffing để lại rất nghiêm trọng và phức tạp. Khi tài khoản bị chiếm đoạt, cá nhân có thể bị mất quyền kiểm soát email, mạng xã hội, tài khoản ngân hàng hoặc các dịch vụ thanh toán trực tuyến. Điều này không chỉ gây thiệt hại về tài chính mà còn làm lộ các dữ liệu cá nhân quan trọng, tạo cơ hội cho các cuộc lừa đảo, phát tán mã độc hoặc thực hiện các hành vi phạm pháp khác dưới danh nghĩa người dùng hợp pháp. Đối với các doanh nghiệp, những vụ tấn công này có thể dẫn đến tổn thất nghiêm trọng về uy tín, mất dữ liệu nội bộ và chi phí phục hồi hệ thống không nhỏ.

Khi dữ liệu bị rò rỉ, hacker sẽ dễ dàng thâm nhập các tài khoản khác khi chúng có chung mật khẩu - Ảnh: Internet

Cuối cùng, credential stuffing đặc biệt nguy hiểm bởi nó khai thác thói quen dùng chung mật khẩu cho nhiều tài khoản của đại đa số người dùng hiện nay. Khi mật khẩu bị lộ, hacker không chỉ nhắm vào một tài khoản mà có thể áp dụng cùng bộ đăng nhập đó để xâm nhập vào nhiều nền tảng khác nhau, tạo ra hiệu ứng liên tiếp xảy ra với mức độ thiệt hại nhân lên nhiều lần. Chính vì vậy, cuộc chiến chống credential stuffing không chỉ là bài toán kỹ thuật mà còn là vấn đề thay đổi nhận thức của người dùng về bảo mật cá nhân.

Thực tế sự phát triển mạnh mẽ của nạn credential stuffing

Một trong những ví dụ điển hình nhất về cuộc tấn công credential stuffing diễn ra vào năm 2025 liên quan đến một vụ rò rỉ dữ liệu từ một nền tảng mạng xã hội lớn. Hàng triệu thông tin đăng nhập của người dùng, bao gồm tên tài khoản và mật khẩu đã bị phát tán trên các diễn đàn trên mạng. Không lâu sau khi dữ liệu này bị lộ, các hacker đã nhanh chóng tận dụng danh sách đăng nhập cùng mật khẩu bị rò rỉ để tự động thử đăng nhập trên hàng loạt nền tảng khác như email, ngân hàng trực tuyến và các nền tảng thương mại điện tử.

Theo một báo cáo của SentinelOne, công ty chuyên về an ninh mạng, các chiến dịch credential stuffing hiện nay vận hành gần như trên quy mô công nghiệp với hàng chục tỉ lượt thử đăng nhập mỗi tháng. Để tránh bị phát hiện, hacker sử dụng mạng lưới proxy giá rẻ và các phương pháp vượt CAPTCHA nhằm giả mạo nhiều địa chỉ IP khác nhau. Điều này khiến việc ngăn chặn các cuộc tấn công trở nên vô cùng khó khăn và đòi hỏi các biện pháp an ninh phức tạp, đa lớp.

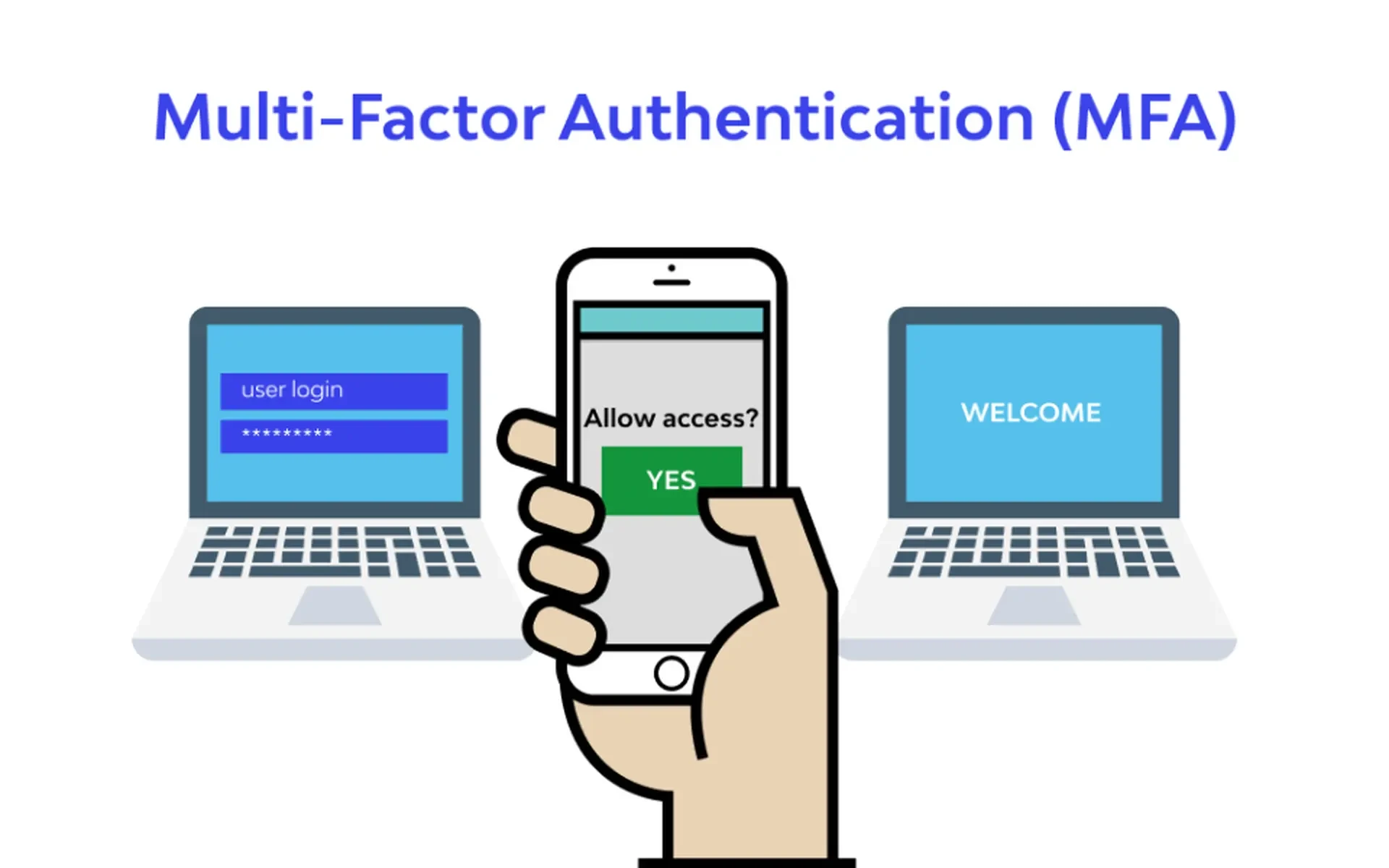

Một minh chứng khác là sự gia tăng các vụ mất tài khoản ngân hàng và ví điện tử trên phạm vi toàn cầu do credential stuffing vào năm 2024 và 2025. Không chỉ gây thiệt hại tài chính cho cá nhân, những vụ việc này còn ảnh hưởng lớn đến uy tín và hoạt động của các tổ chức tài chính, buộc nhiều ngân hàng phải nhanh chóng áp dụng xác thực đa yếu tố (MFA) và các giải pháp an ninh mới để bảo vệ khách hàng.

Cách phòng tránh credential stuffing mà người dùng cần biết

Để bảo vệ mình hiệu quả, người dùng cần thay đổi thói quen và áp dụng những biện pháp bảo mật phù hợp. Điều quan trọng nhất là không sử dụng chung mật khẩu cho nhiều dịch vụ khác nhau. Mỗi tài khoản quan trọng như email, ngân hàng, mạng xã hội nên có một mật khẩu riêng biệt và đủ mạnh, gồm sự kết hợp của chữ hoa, chữ thường, số và ký tự đặc biệt. Điều này giúp hạn chế tối đa rủi ro khi một tài khoản bị lộ dữ liệu không kéo theo nguy cơ mất thêm các tài khoản khác.

Xác thực đa yếu tố, sử dụng mật khẩu khác nhau cho từng tài khoản... chính là những biện pháp để ngăn chặn credential stuffing - Ảnh: Internet

Bên cạnh việc có mật khẩu riêng biệt, việc kích hoạt xác thực đa yếu tố (MFA), ví dụ như mã OTP gửi qua điện thoại hoặc ứng dụng xác thực, là lớp bảo vệ thứ hai rất hiệu quả. Ngay cả khi hacker có được mật khẩu, họ cũng khó có thể vượt qua lớp kiểm tra bổ sung này để truy cập tài khoản.

Ngoài ra, người dùng nên thường xuyên theo dõi các hoạt động đăng nhập bất thường, khi phát hiện tài khoản có dấu hiệu bị xâm nhập hoặc có mật khẩu xuất hiện trong các vụ rò rỉ, cần thay mật khẩu ngay lập tức và cảnh báo các dịch vụ liên quan.

Cuối cùng, để tăng cường bảo mật hơn nữa, các dịch vụ và tổ chức có thể áp dụng các biện pháp kỹ thuật như sử dụng CAPTCHA để ngăn các bot tự động, giới hạn số lượt thử đăng nhập liên tiếp, và phát hiện hành vi đăng nhập đáng ngờ để kịp thời ngăn chặn cuộc tấn công credential stuffing ngay từ giai đoạn đầu.

Credential stuffing là một trong những mối đe dọa an ninh mạng nguy hiểm với tính chất tấn công tự động, lan rộng sử dụng thông tin đăng nhập bị rò rỉ. Người dùng có thói quen tái sử dụng mật khẩu cho nhiều tài khoản chính là đối tượng dễ bị tổn thương nhất. Do đó để giảm thiểu sự tấn công của hacker, người dùng cần nâng cao nhận thức về bảo mật, tạo thói quen sử dụng mật khẩu mạnh, riêng biệt và áp dụng các giải pháp bảo mật bổ sung.

Lê Hà

Nguồn Một Thế Giới : https://1thegioi.vn/hacker-thich-nhat-kieu-mat-khau-dung-chung-cho-nhieu-tai-khoan-237549.html

Tin khác

Samsung phát cảnh báo khẩn cấp cho người dùng điện thoại Galaxy

2 giờ trước

Cảnh báo lừa đảo qua FaceTime, tắt ngay để bảo vệ ví

3 giờ trước

Trào lưu tạo mô hình figure 3D từ ảnh chân dung: Niềm vui ảo, rủi ro thật!

7 giờ trước

Google Gemini bất ngờ vượt qua ChatGPT trở thành ứng dụng iPhone miễn phí số 1 Việt Nam

2 giờ trước

Hãy bảo vệ dữ liệu cá nhân của chính mình!

2 giờ trước

AI bước vào chính trường Albania và câu hỏi về tương lai của chính phủ số

3 giờ trước