Người dùng ASUS nên cập nhật ngay để vá lỗ hổng bảo mật nguy hiểm

DriverHub là phần mềm do ASUS phát triển để tự động nhận diện mainboard và cung cấp các bản cập nhật driver phù hợp. Tuy nhiên, theo cảnh báo từ nhóm bảo mật, 2 lỗ hổng bảo mật vừa được phát hiện có thể bị tin tặc lợi dụng để kiểm soát thiết bị của người dùng thông qua các yêu cầu HTTP giả mạo.

Hai lỗ hổng bảo mật được định danh là CVE-2025-3462 (điểm CVSS 8,4) và CVE-2025-3463 (điểm CVSS 9,4).

Trong đó, CVE-2025-3462 liên quan đến việc thiếu xác thực nguồn gốc các yêu cầu gửi đến phần mềm, cho phép kẻ tấn công bên ngoài tương tác trái phép với DriverHub. Lỗ hổng còn lại, CVE-2025-3463, là do xác thực chứng chỉ không đầy đủ, khiến phần mềm dễ bị điều khiển thông qua tên miền giả.

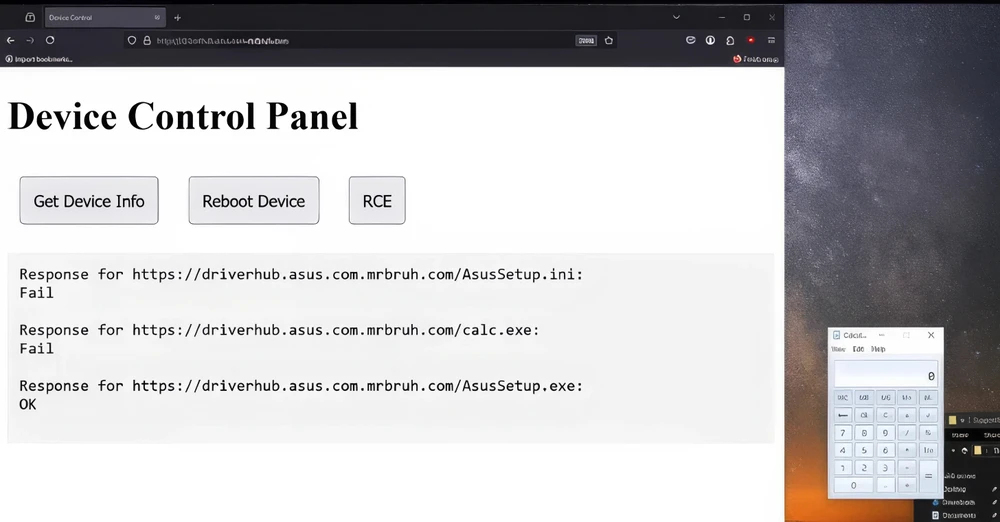

Theo nhà nghiên cứu bảo mật có bí danh MrBruh, kẻ tấn công có thể lợi dụng điểm yếu này bằng cách tạo một miền lừa đảo trông giống driverhub.asus.com (ví dụ: driverhub.asus.com.\.com), sau đó lừa người dùng truy cập vào liên kết giả mạo.

Nếu người dùng nhấp vào, phần mềm sẽ kích hoạt tệp AsusSetup.exe hợp lệ nhưng được cấu hình để thực hiện lệnh độc hại do kẻ tấn công chỉ định thông qua một tệp cấu hình .ini.

Tất cả những gì kẻ tấn công cần làm là tạo một máy chủ giả mạo chứa ba tệp: tệp độc hại, AsusSetup.exe và AsusSetup.ini đã chỉnh sửa. Khi DriverHub bị đánh lừa để kết nối tới máy chủ giả này, quá trình khai thác sẽ được thực hiện.

ASUS đã được thông báo về sự cố vào ngày 8-4-2025 và đã phát hành bản vá chính thức vào ngày 9-5-2025. Công ty khẳng định chưa ghi nhận trường hợp nào bị khai thác lỗ hổng này trong thực tế.

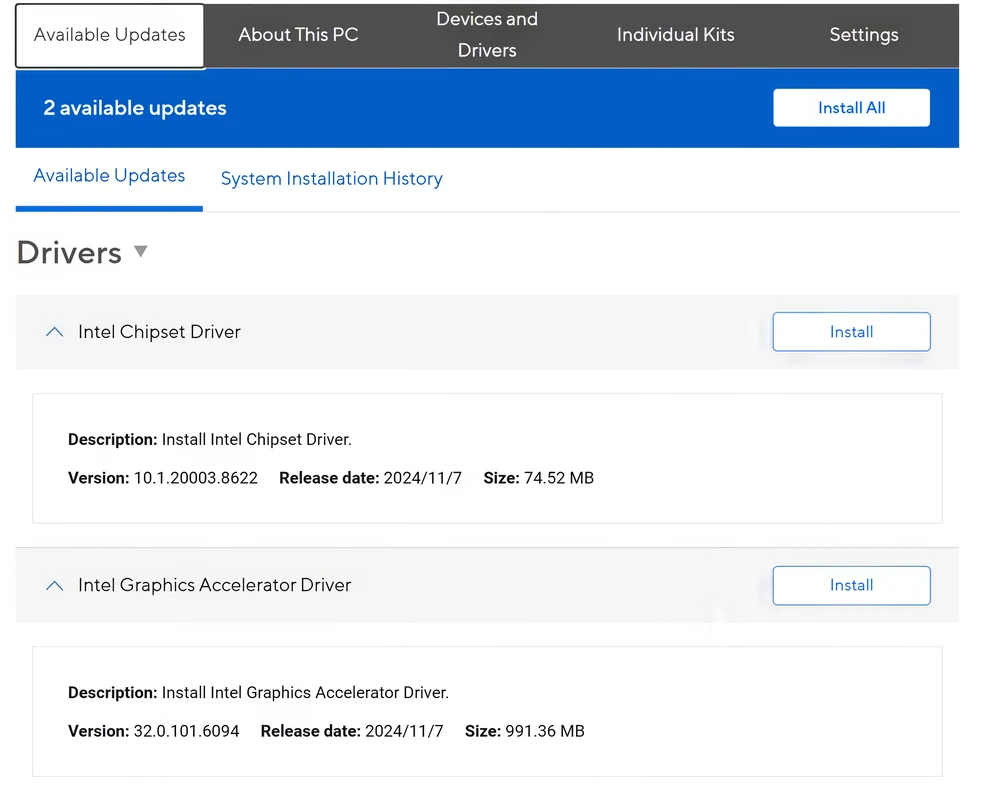

“Bản cập nhật này bao gồm các bản vá bảo mật quan trọng và chúng tôi khuyến nghị người dùng nên cập nhật DriverHub lên phiên bản mới nhất càng sớm càng tốt,” ASUS cho biết. Để cập nhật, người dùng chỉ cần mở DriverHub, sau đó chọn nút “Update Now” để tải và cài đặt bản phần mềm an toàn hơn.

Người dùng nên cập nhật phần mềm DriverHub ngay để vá hai lỗ hổng bảo mật nghiêm trọng. Ảnh: ASUS

Tiểu Minh

Nguồn PLO : https://plo.vn/nguoi-dung-asus-nen-cap-nhat-ngay-de-va-lo-hong-bao-mat-nguy-hiem-post849813.html

Tin khác

Nội dung 'rác' trên Facebook sắp hết 'đất sống' nhờ những cập nhật mới từ Meta

2 giờ trước

Hàn Quốc phạt Temu gần 1 triệu USD vì vi phạm bảo mật dữ liệu người dùng

một giờ trước

Cập nhật ngay iOS 18.5 để sửa lỗi quan trọng trên iPhone

11 giờ trước

7 năm cập nhật smartphone: chiến thắng hay cái bẫy cho người dùng?

9 giờ trước

Gỡ bỏ các tài khoản buôn bán động vật hoang dã trên không gian mạng

một giờ trước

TP.HCM đặt mục tiêu 90% người có định danh điện tử mức 2 góp ý sửa đổi Hiến pháp

một giờ trước