Người dùng Windows nên cập nhật bảo mật ngay lập tức để sửa 118 lỗi

Trong số 118 lỗi, có ba lỗi được đánh giá là nghiêm trọng, 113 lỗi được đánh giá là quan trọng và hai lỗi có mức độ nguy hiểm trung bình. Bản cập nhật Patch Tuesday không bao gồm 25 lỗi bổ sung mà gã khổng lồ công nghệ đã giải quyết trong trình duyệt Edge (dựa trên Chromium) trong tháng qua.

Hai trong số năm lỗ hổng được liệt kê công khai bên dưới đang bị khai thác tích cực dưới dạng lỗ hổng zero-day.

- CVE-2024-43572 (Điểm CVSS: 7.8) - Lỗ hổng thực thi mã từ xa của Microsoft Management Console (đã phát hiện khai thác)

- CVE-2024-43573 (Điểm CVSS: 6,5) - Lỗ hổng giả mạo nền tảng MSHTML của Windows (đã phát hiện khai thác)

- CVE-2024-43583 (Điểm CVSS: 7.8) - Lỗ hổng nâng cao đặc quyền Winlogon

- CVE-2024-20659 (Điểm CVSS: 7.1) - Lỗ hổng bỏ qua tính năng bảo mật Windows Hyper-V

- CVE-2024-6197 (Điểm CVSS: 8,8) - Lỗ hổng thực thi mã từ xa Curl nguồn mở ( không phải của Microsoft CVE )

Điều đáng chú ý là CVE-2024-43573 tương tự như CVE-2024-38112 và CVE-2024-43461, hai lỗ hổng giả mạo MSHTML khác đã bị kẻ tấn công Void Banshee khai thác trước tháng 7 năm 2024 để phát tán phần mềm độc hại Atlantida Stealer.

Microsoft không đề cập đến cách hai lỗ hổng này bị khai thác trong thực tế, và bởi ai hoặc mức độ lan rộng của chúng. Họ ghi nhận các nhà nghiên cứu Andres và Shady đã báo cáo CVE-2024-43572, nhưng không có xác nhận nào được đưa ra cho CVE-2024-43573, làm dấy lên khả năng đây có thể là trường hợp bỏ qua bản vá.

"Kể từ khi phát hiện ra CVE-2024-43572, Microsoft hiện đã ngăn chặn việc mở các tệp MSC không đáng tin cậy trên hệ thống", Satnam Narang, kỹ sư nghiên cứu cấp cao tại Tenable, cho biết trong một tuyên bố chia sẻ với The Hacker News.

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cũng đã ghi nhận hoạt động khai thác tích cực của CVE-2024-43572 và CVE-2024-43573 và đã thêm chúng vào danh mục Lỗ hổng đã khai thác được biết đến (KEV), yêu cầu các cơ quan liên bang áp dụng bản sửa lỗi trước ngày 29-10-2024.

Trong số tất cả các lỗ hổng được Microsoft tiết lộ, lỗ hổng nghiêm trọng nhất liên quan đến lỗ hổng thực thi từ xa trong Microsoft Configuration Manager (CVE-2024-43468, điểm CVSS: 9,8) có thể cho phép các tác nhân chưa xác thực chạy các lệnh tùy ý.

"Kẻ tấn công chưa được xác thực có thể khai thác lỗ hổng này bằng cách gửi các yêu cầu được thiết kế đặc biệt đến môi trường mục tiêu, được xử lý theo cách không an toàn, cho phép kẻ tấn công thực thi các lệnh trên máy chủ và/hoặc cơ sở dữ liệu cơ bản", báo cáo cho biết.

Hai lỗ hổng nghiêm trọng khác cũng liên quan đến việc thực thi mã từ xa trong tiện ích mở rộng Visual Studio Code dành cho Arduino (CVE-2024-43488, điểm CVSS: 8,8) và Remote Desktop Protocol (RDP) (CVE-2024-43582, điểm CVSS: 8,1).

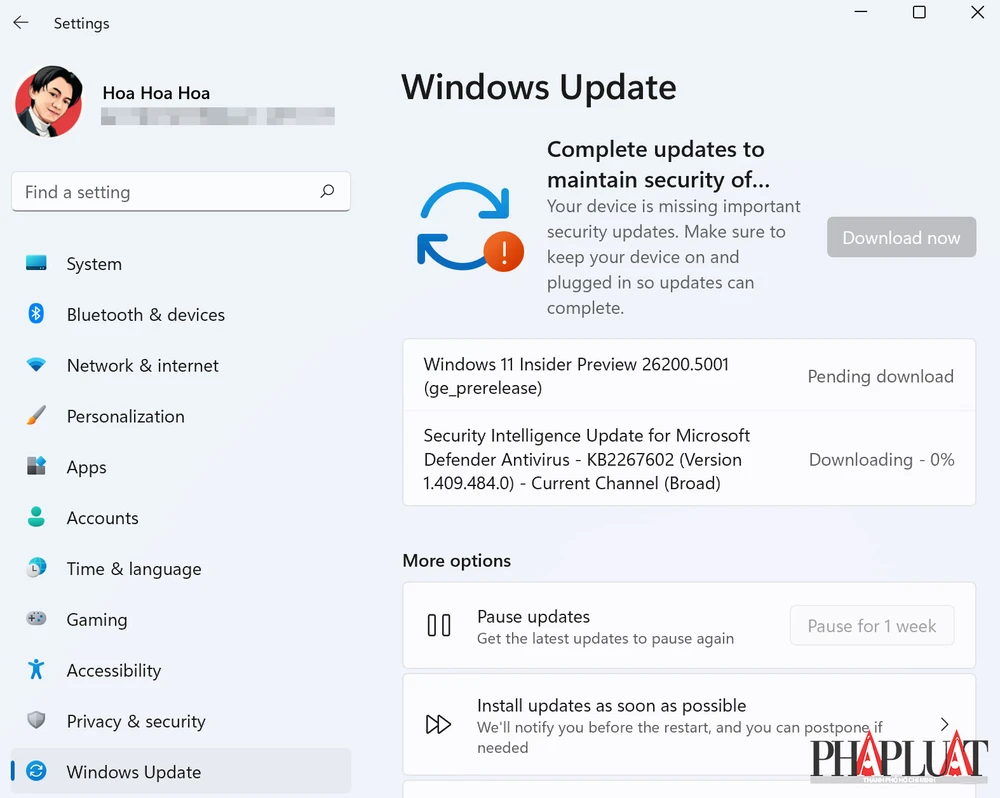

Để hạn chế bị tấn công, bạn hãy truy cập vào Settings - Windows Update - Check for updates để tải về các bản cập nhật. Điều này sẽ giúp người dùng có thể trải nghiệm các tính năng mới, cũng như giúp hệ thống được an toàn hơn trước các mối đe dọa.

Người dùng nên cài đặt các bản cập nhật bảo mật để hạn chế bị tấn công. Ảnh: TIỂU MINH

Tiểu Minh

Nguồn PLO : https://plo.vn/video/nguoi-dung-windows-nen-cap-nhat-bao-mat-ngay-lap-tuc-de-sua-118-loi-post814679.html

Tin khác

Microsoft ngừng hỗ trợ hai phiên bản Windows 11 21H2 và 22H2

15 phút trước

Lỗ hổng zero-day được rao bán với giá triệu đô

một ngày trước

Windows 11 24H2 gặp sự cố 'ngốn' ổ cứng lưu trữ, người dùng than phiền vì không thể xóa!

7 giờ trước

Cơn sốt AI mang lại cơ hội mới cho các nhà máy điện hạt nhân tại Mỹ

một ngày trước

Apple iOS 18.1: Cho phép thay đổi địa chỉ email chính trực tiếp trên iPhone

7 giờ trước

Trung Quốc 'bẻ khóa' thành công thuật toán mã hóa nhờ máy tính lượng tử

6 giờ trước