Phần mềm gián điệp này có thể lén đọc tin nhắn mà bạn không hề hay biết

Mới đây, công ty bảo mật Zimperium đã phát hiện ra một loại phần mềm gián điệp mới có tên là ClayRat, giả mạo các ứng dụng phổ biến như TikTok, Google Photos, YouTube… để đánh cắp thông tin người dùng.

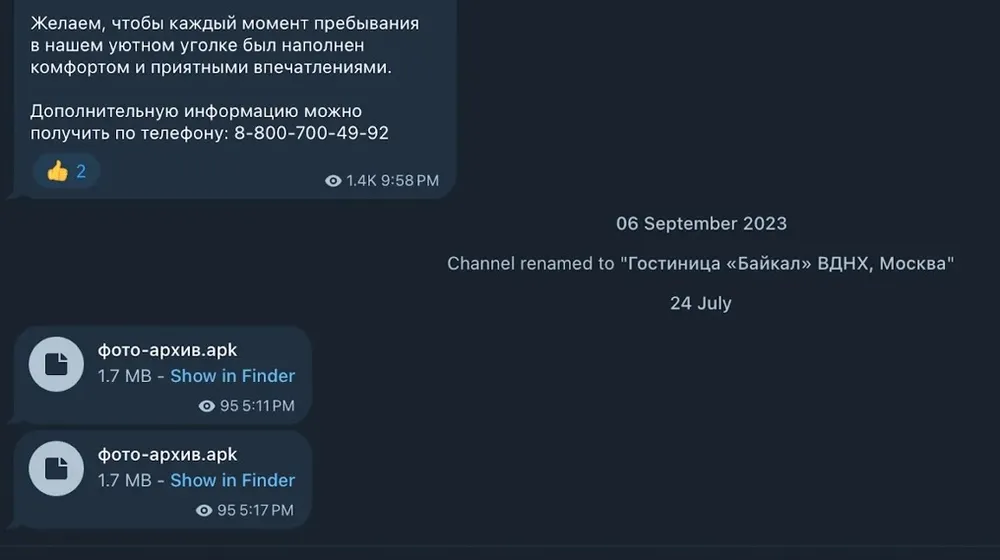

Theo đó, ClayRat được phát tán thông qua các trang web lừa đảo và kênh Telegram, đánh vào tâm lý người dùng muốn sử dụng các tính năng nâng cao hoặc trả phí trên các ứng dụng quen thuộc mà không phải trả tiền. Khi nạn nhân cài đặt tệp APK từ bên ngoài, điện thoại sẽ ngay lập tức bị phần mềm gián điệp xâm nhập.

ClayRat có khả năng đọc tin nhắn, ghi lại nhật ký cuộc gọi, chụp ảnh bằng camera trước, thậm chí gửi tin nhắn hoặc thực hiện cuộc gọi từ điện thoại của người dùng. Đáng lo ngại hơn, phần mềm này còn có thể tự phát tán liên kết độc hại đến toàn bộ danh bạ.

Phần mềm gián điệp ClayRat ẩn mình bên trong các ứng dụng giả mạo TikTok, YouTube. Ảnh: The Hacker News

Theo các chuyên gia bảo mật, chỉ tính riêng trong vòng 3 tháng gần đây đã có hơn 600 biến thể của ClayRat với hàng chục “dropper” (trình cài mã độc) khác nhau. Mỗi phiên bản đều được chỉnh sửa để vượt qua các lớp bảo vệ của Android và tránh bị phát hiện.

Một trong những chiêu thức phổ biến là tạo giao diện cài đặt giả mạo Google Play, khiến người dùng nghĩ rằng mình đang cập nhật ứng dụng hợp pháp. Thực tế, mã độc được ẩn trong phần mềm và chỉ kích hoạt sau khi người dùng cấp quyền truy cập tin nhắn, hoặc đặt ứng dụng làm ứng dụng SMS mặc định.

ClayRat sử dụng kết nối HTTP để gửi dữ liệu thu thập được về máy chủ điều khiển (C2), bao gồm thông tin thiết bị, danh sách ứng dụng, nội dung tin nhắn và ảnh chụp từ camera. Với cơ chế này, điện thoại không chỉ bị giám sát mà còn trở thành công cụ phát tán mã độc tới người khác.

Trước đó, một khảo sát của ĐH Luxembourg và ĐH Cheikh Anta Diop cũng phát hiện nhiều ứng dụng được cài sẵn trên smartphone giá rẻ có thể truy cập dữ liệu cá nhân mà người dùng không hề hay biết.

Nghiên cứu đã kiểm tra 1.544 APK được thu thập từ 7 mẫu smartphone giá rẻ và phát hiện ra rằng "145 ứng dụng (9%) tiết lộ dữ liệu nhạy cảm, 249 ứng dụng (16%) tiết lộ các thành phần quan trọng mà không có biện pháp bảo vệ đầy đủ và nhiều ứng dụng còn tiềm ẩn thêm rủi ro: 226 ứng dụng thực thi các lệnh đặc quyền hoặc nguy hiểm, 79 ứng dụng tương tác với tin nhắn SMS (đọc, gửi hoặc xóa) và 33 ứng dụng thực hiện các thao tác cài đặt âm thầm".

Để hạn chế bị nhiễm phần mềm gián điệp, người dùng chỉ nên tải ứng dụng từ Google Play, không cài tệp APK ngoài, tránh truy cập các đường link từ Telegram hoặc tin nhắn lạ, và thường xuyên cập nhật hệ điều hành để giảm rủi ro bảo mật. Ngoài ra, Google cũng khuyến cáo người dùng nên bật tính năng Play Protect trong kho ứng dụng để giảm thiểu rủi ro xuống mức tối thiểu.

File APK độc hại được phát tán thông qua Telegram, các trang web giả mạo. Ảnh: Zimperium

Tiểu Minh

Nguồn PLO : https://plo.vn/phan-mem-gian-diep-nay-co-the-len-doc-tin-nhan-ma-ban-khong-he-hay-biet-post874949.html

Tin khác

Apple treo thưởng tới 5 triệu USD cho ai phát hiện lỗ hổng bảo mật nghiêm trọng

3 giờ trước

iOS 26 bổ sung tính năng xem lại toàn bộ lịch sử cuộc gọi

6 giờ trước

Những ứng dụng AI tốt nhất cho Android

một ngày trước

Samsung 'một mình một ngựa' với Android 16, bỏ xa các đối thủ Trung Quốc

một ngày trước

Làn sóng toàn cầu hạn chế trẻ em dùng mạng xã hội

2 ngày trước

Google Chrome tự động tắt tiếng thông báo phiền toái

8 giờ trước